Protege tu móvil, es el año del malware

El juego Blend Color Puzzle ha estado suscribiendo a sus usuarios a servicios de pago

Son juegos conocidos de Android, pero llevan dentro un troyano, un archivo malicioso que se cuela en tu dispositivo al instalar una aplicación que creías legítima. De hecho, te permitirá jugar sin problemas, con una gran diferencia: mientras te diviertes, tu dispositivo se está llenando de malware.

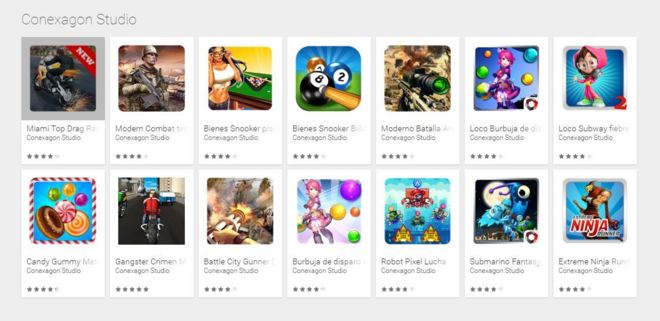

Así lo ha reportado a Google Play la empresa de ciberseguridad Doctor Web, que ha identificado al troyano como Andoid.Xiny.19.origin. Según explican en su página web, este archivo malicioso ha infectado más de 60 juegos de la tienda de aplicaciones de Android. La empresa no ha dado una lista concreta de juegos, pero sí ha dicho que los que pueden estar comprometidos son los de las desarrolladoras Conexagon Studio, Fun Color Games y BILLAPS. Aunque también se refiere a "muchas otras".

Aunque Doctor Web ya ha reportado la existencia del troyano a Google Play y es cuestión de horas de que la tienda de aplicaciones esté fuera de peligro, la empresa de ciberseguridad recomienda instalar un antivirus para comprobar si el dispositivo está infectado.

Algunas de las actividades que realiza este troyano son imperceptibles, como robar el identificador IMEI y la dirección de MAC del dispositivo, la versión y el lenguaje oficial del sistema operativo o el nombre del operador de red. Además, también accede a la tarjeta de memoria y al nombre de la aplicación a través de la que ha accedido, así como a la carpeta del sistema donde está instalada.

Sin embargo, realiza otras actividades que si pueden ser detectadas por el usuario, por lo que si te suenan, es probable que tu dispositivo esté infectado. El troyano es capaz de descargar y ejecutar archivos APK (paquete de instalación de Android). Su forma de hacerlo es la siguiente: dentro de la aplicación que el usuario instala, se esconde el APK que arrancan para infectar el dispositivo, lo que se conoce como técnica de esteganografía. Una vez el troyano empieza a funcionar, es posible que se empiecen a instalar y desinstalar aplicaciones. Lo más llamativo que puede notar el usuario, será que el dispositivo se llene de anuncios que antes no aparecían.

Por otra parte, lo más peligroso que puede hacer este malware es intentar descargar y ejecutar software para lograr el control total del dispositivo con privilegios de root, lo que obligará a la víctima del troyano a formatear su teléfono para recuperar el control. Así, para evitar perder los archivos, es recomendable seguir los consejos que EL MUNDO ha ofrecido para proteger los teléfonos móviles y tabletas ante ciberataques de este tipo que, según varias empresas de ciberseguridad, proliferarán durante el 2016.

Un juego que suscribe a servicios de pago

La empresa de ciberseguridad alemana G-Data, ha descubierto un archivo malicioso incluido en el aparentemente inofensivo juego Blend Color Puzzle, que acumulaba más de 50.000 descargas antes de ser retirada de la tienda de aplicaciones de Google Play.

Si has tenido instalado este juego, lo más probable es que se haya puesto en marcha un malware dedicado a suscribir a sus víctimas en servicios de pago, de forma totalmente inadvertida. Por lo que la sorpresa llegará en el momento de comprobar las facturas. El pago, de 4,99¤ por suscripción, se realizaba a dos compañías holandesas a través de un intermediario, lo que ha dificultado encontrar al responsable y el reembolso a la víctima de esta estafa.

«Este ataque representa un nuevo escenario para nosotros. Estamos ante una estafa cuya puesta en marcha implica un gran esfuerzo, que ha intentado posicionarse con numerosos comentarios tan positivos como fraudulentos y que es capaz de realizar un cargo en la cuenta de las víctimas sin necesidad de ningún tipo de interacción por su parte. Sus funciones maliciosas incluyen la recolección de datos personales, la suscripción a servicios sin el consentimiento del usuario y el sabotaje de las comunicaciones de los dispositivos afectados», afirma Ralf Benzmüller, responsable del laboratorio de investigación de G DATA.

Para evitar ataques como este, G-Data recomienda contactar con el operador con el que se tenga contratada la tarifa y pedirle que bloquee cualquier gasto asociado a terceros y no vinculado directamente al servicio de voz y datos contratado.

0 Comentarios

Iniciar sesión para participar